Nozomi Networks Enters Next Phase of Growth as Mitsubishi Electric Completes Acquisition

Read the NewsDans tout environnement technologique, la pratique d'une hygiène de base en matière de cybersécurité contribue grandement à la résilience. De nombreuses pratiques de base en matière de cybersécurité sont transposées des technologies de l'information aux technologies de OT'information, l'accent étant mis davantage sur des domaines tels que la segmentation et la surveillance continue afin de compenser la rareté des possibilités de mise à jour. Les meilleures pratiques sont les suivantes :

Conçue pour les réseaux industriels, la plateforme Nozomi Networks excelle à fournir une visibilité grâce à un inventaire automatisé des actifs et à une surveillance continue.

La visibilité de ce qui se passe dans votre réseau est la pierre angulaire de la cybersécurité ; vous ne pouvez pas gérer ce que vous ne pouvez pas voir. Quels sont les actifs connectés à votre réseau ? À l'internet ? Qu'est-ce qui parle à quoi, à l'aide de quels protocoles ? Qui se connecte, à quoi, d'où ? Y a-t-il du trafic non autorisé ? Vos contrôles et vos politiques fonctionnent-ils comme prévu ? Aucune de ces questions ne peut trouver de réponse sans visibilité, ce qui implique

Dans les environnements industriels, la visibilité du réseau n'est pas seulement essentielle pour la cybersécurité, mais aussi pour le dépannage des anomalies opérationnelles et d'autres problèmes. Par exemple, la détection d'anomalies dans le trafic de données peut non seulement signaler une cyberintrusion potentielle, mais aussi un dysfonctionnement d'un équipement nécessitant une attention immédiate.

La plateforme de Nozomi Networks utilise une variété de méthodes de collecte de données, y compris la surveillance du réseau, la surveillance des endpoint , la surveillance sans fil et l'smart polling, pour fournir une visibilité continue de tous vos actifs et de leurs niveaux de risque, même lorsqu'ils ne sont pas activement en train de communiquer.

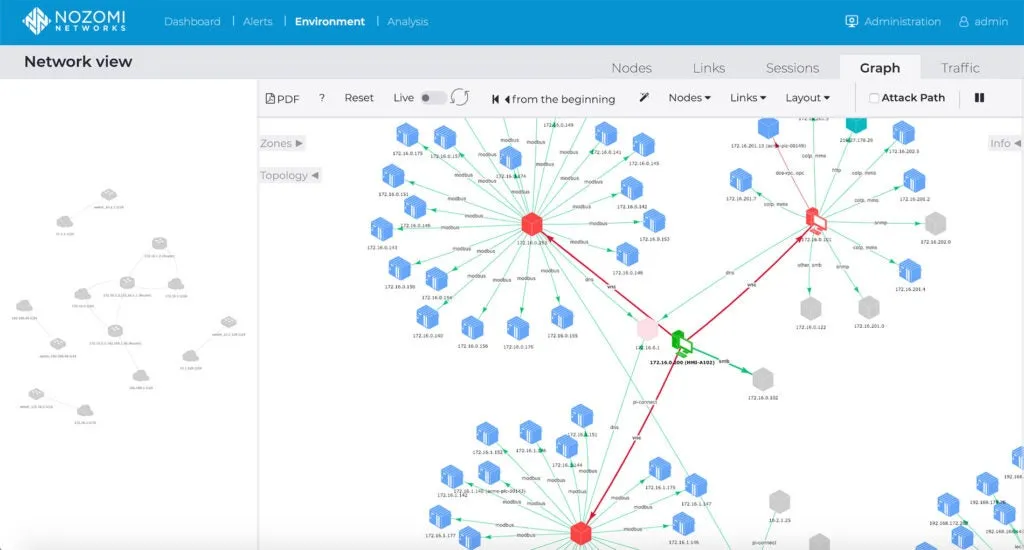

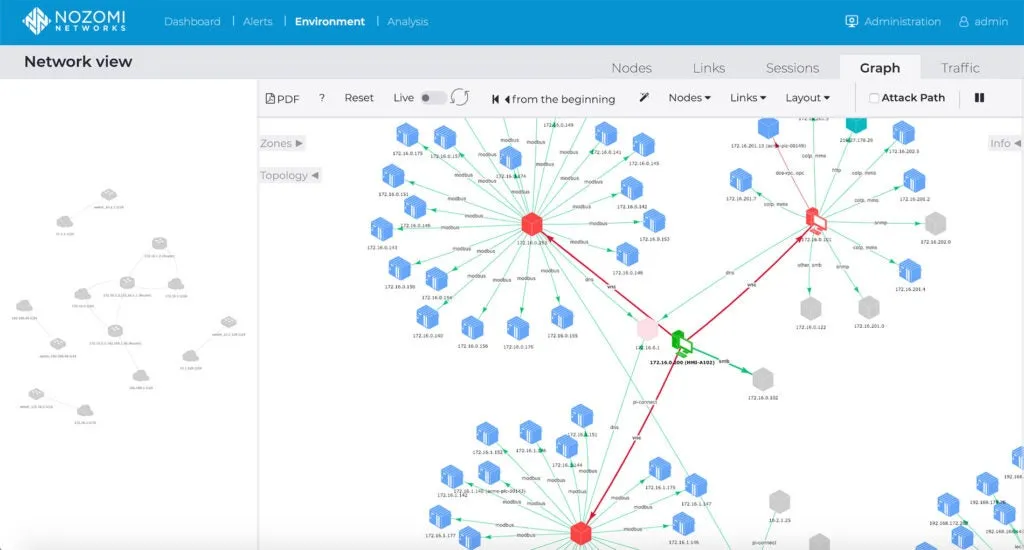

Dès que l'installation est terminée, la plateforme commence à analyser le trafic du réseau ICS et construit une visualisation interactive qui montre une vue macro de l'ensemble du réseau ainsi que chaque actif et nœud individuel, avec la possibilité de descendre jusqu'à n'importe quel endpoint ou connexion pour voir les attributs détaillés :

Ce graphique offre également une visibilité sur les communications du réseau et met en évidence toute violation de la politique de segmentation. Par exemple, la plateforme de Nozomi Networks peut détecter lorsque des actifs critiques communiquent avec l'internet et lorsque des règles de pare-feu ou des politiques de contrôle d'accès mal configurées sont en place.

La gestion automatisée des actifs offre une visibilité fondamentale sur les éléments connectés au réseau, leurs attributs clés et, idéalement, un contexte supplémentaire pour le dépannage opérationnel et l'investigation des menaces. Un inventaire automatisé des actifs élimine les angles morts en offrant une visibilité en temps réel sur les actifs OT , les connexions, les communications, les protocoles, etc.

La plateforme Nozomi Networks enrichit les profils d'appareils OT et IoT dérivés de capteurs avec des informations détaillées sur les actifs , alimentées par l'IA, provenant de notre système de gestion OT actifs (Asset Intelligence ). Asset Intelligence afin de fournir un inventaire des actifs précis à près de 100% et toujours à jour.

La surveillance continue en temps réel de votre réseau et de vos actifs connectés est le pivot de la sécurité OT. Le volume même des appareils OT et IoT avec du matériel spécialisé, des protocoles peu courants ou propriétaires, et aucune fonction de sécurité intégrée, les rend beaucoup plus difficiles à surveiller et à gérer que les systèmes informatiques traditionnels.

La surveillance continue englobe des capacités cybernétiques clés telles que l'inventaire des actifs, l'inspection passive des paquets en profondeur ainsi que la collecte active et sécurisée de données, la cartographie et la hiérarchisation des vulnérabilités, et la détection des anomalies et des menaces. Elle vous permet de détecter les incidents potentiels avant qu'ils n'aient un impact sur vos opérations. Si une attaque ou un accident se produit, les informations issues de la surveillance continue vous aident à mieux comprendre l'ampleur de l'impact et la manière d'y répondre.

Dans tout environnement technologique, la pratique d'une hygiène de base en matière de cybersécurité contribue grandement à la résilience. De nombreuses pratiques de base en matière de cybersécurité sont transposées des technologies de l'information aux technologies de OT'information, l'accent étant mis davantage sur des domaines tels que la segmentation et la surveillance continue afin de compenser la rareté des possibilités de mise à jour. Les meilleures pratiques sont les suivantes :

Conçue pour les réseaux industriels, la plateforme Nozomi Networks excelle à fournir une visibilité grâce à un inventaire automatisé des actifs et à une surveillance continue.

La visibilité de ce qui se passe dans votre réseau est la pierre angulaire de la cybersécurité ; vous ne pouvez pas gérer ce que vous ne pouvez pas voir. Quels sont les actifs connectés à votre réseau ? À l'internet ? Qu'est-ce qui parle à quoi, à l'aide de quels protocoles ? Qui se connecte, à quoi, d'où ? Y a-t-il du trafic non autorisé ? Vos contrôles et vos politiques fonctionnent-ils comme prévu ? Aucune de ces questions ne peut trouver de réponse sans visibilité, ce qui implique

Dans les environnements industriels, la visibilité du réseau n'est pas seulement essentielle pour la cybersécurité, mais aussi pour le dépannage des anomalies opérationnelles et d'autres problèmes. Par exemple, la détection d'anomalies dans le trafic de données peut non seulement signaler une cyberintrusion potentielle, mais aussi un dysfonctionnement d'un équipement nécessitant une attention immédiate.

La plateforme de Nozomi Networks utilise une variété de méthodes de collecte de données, y compris la surveillance du réseau, la surveillance des endpoint , la surveillance sans fil et l'smart polling, pour fournir une visibilité continue de tous vos actifs et de leurs niveaux de risque, même lorsqu'ils ne sont pas activement en train de communiquer.

Dès que l'installation est terminée, la plateforme commence à analyser le trafic du réseau ICS et construit une visualisation interactive qui montre une vue macro de l'ensemble du réseau ainsi que chaque actif et nœud individuel, avec la possibilité de descendre jusqu'à n'importe quel endpoint ou connexion pour voir les attributs détaillés :

Ce graphique offre également une visibilité sur les communications du réseau et met en évidence toute violation de la politique de segmentation. Par exemple, la plateforme de Nozomi Networks peut détecter lorsque des actifs critiques communiquent avec l'internet et lorsque des règles de pare-feu ou des politiques de contrôle d'accès mal configurées sont en place.

La gestion automatisée des actifs offre une visibilité fondamentale sur les éléments connectés au réseau, leurs attributs clés et, idéalement, un contexte supplémentaire pour le dépannage opérationnel et l'investigation des menaces. Un inventaire automatisé des actifs élimine les angles morts en offrant une visibilité en temps réel sur les actifs OT , les connexions, les communications, les protocoles, etc.

La plateforme Nozomi Networks enrichit les profils d'appareils OT et IoT dérivés de capteurs avec des informations détaillées sur les actifs , alimentées par l'IA, provenant de notre système de gestion OT actifs (Asset Intelligence ). Asset Intelligence afin de fournir un inventaire des actifs précis à près de 100% et toujours à jour.

La surveillance continue en temps réel de votre réseau et de vos actifs connectés est le pivot de la sécurité OT. Le volume même des appareils OT et IoT avec du matériel spécialisé, des protocoles peu courants ou propriétaires, et aucune fonction de sécurité intégrée, les rend beaucoup plus difficiles à surveiller et à gérer que les systèmes informatiques traditionnels.

La surveillance continue englobe des capacités cybernétiques clés telles que l'inventaire des actifs, l'inspection passive des paquets en profondeur ainsi que la collecte active et sécurisée de données, la cartographie et la hiérarchisation des vulnérabilités, et la détection des anomalies et des menaces. Elle vous permet de détecter les incidents potentiels avant qu'ils n'aient un impact sur vos opérations. Si une attaque ou un accident se produit, les informations issues de la surveillance continue vous aident à mieux comprendre l'ampleur de l'impact et la manière d'y répondre.